Каждому из нас знакомо чувство неудобства, когда кажется, что кто-то подслушивает наш разговор или читает нашу переписку без разрешения. В мире цифровых технологий эти тревоги не беспочвенны. Одним из самых коварных и опасных видов атак на информационные системы и коммуникации является атака типа «человек посередине», или MITM (Man-in-the-Middle). Этот метод взлома позволяет злоумышленнику перехватывать, изменять и даже полностью контролировать взаимодействие между двумя участниками, оставаясь при этом незаметным. В сегодняшней статье мы погрузимся в глубины этой угрозы, разберемся, как работают MITM-атаки, какие последствия несут и, самое главное, как эффективно защищаться от них.

Если вы хотите понять, почему защита от MITM — это не просто технический вопрос, а насущная необходимость в эпоху цифровизации, читайте дальше. Я обещаю объяснить всё максимально просто и доступно, чтобы каждый мог почувствовать себя уверенно в вопросах кибербезопасности.

Что такое атака «человек посередине» (MITM)?

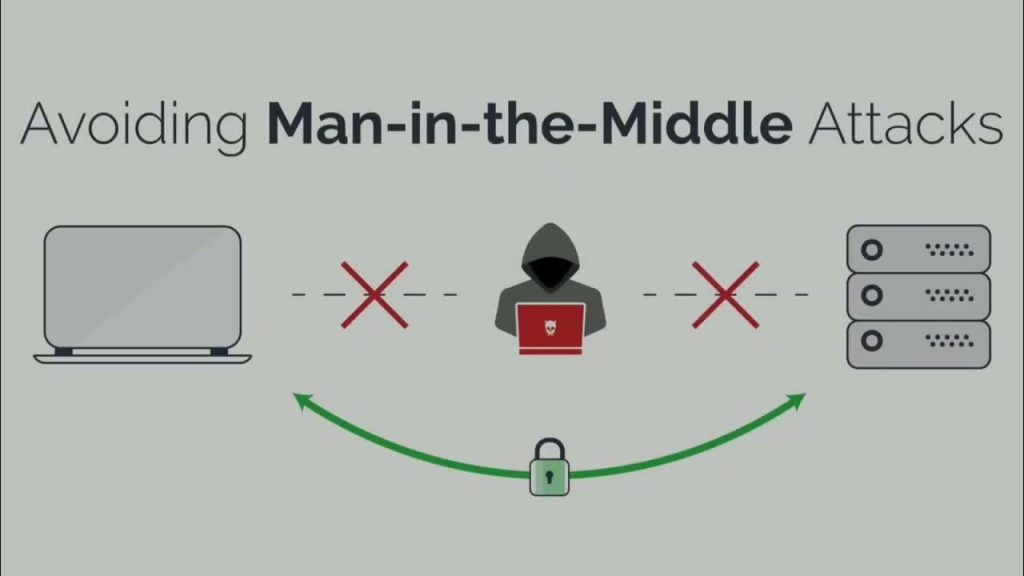

Атака «человек посередине» — это тип вмешательства в коммуникацию между двумя сторонами, адресатом и отправителем, при котором злоумышленник тайно перехватывает и, возможно, изменяет передаваемые данные. Представьте, что вы разговариваете с другом, и между вами кто-то стоит и тихо подслушивает, а иногда даже меняет то, что вы произносите.

Это может произойти в разных ситуациях: когда вы заходите на сайт, отправляете сообщение, ведете онлайн-банкинг или пользуетесь публичным Wi-Fi. MITM-атаки очень опасны, потому что жертва часто не подозревает, что её данные уже в руках злоумышленника.

Как работает MITM на техническом уровне?

Если говорить максимально просто, MITM-атака происходит в три основных шага:

1. Перехват связи. Злоумышленник внедряется в канал передачи данных, например, подключаясь к той же Wi-Fi-сети или перехватывая пакеты данных в интернете.

2. Прослушивание и сбор информации. На этом этапе он получает доступ к передаваемым данным — это могут быть пароли, номера кредиток, переписка.

3. Манипуляция сообщениями. Иногда мошенник не просто слушает, но и подменяет или изменяет информацию, чтобы получить выгоду или ввести в заблуждение обе стороны.

Виды MITM-атак

MITM-атаки бывают разными. Вот несколько самых распространённых:

- Перехват пакетов в сетях Wi-Fi: злоумышленник подключается к той же беспроводной сети, что и жертва, и перехватывает её трафик.

- DNS-спуфинг: подмена IP-адресов в DNS-сервере, чтобы направить пользователя на поддельный сайт.

- ARP-спуфинг: подделка ARP-ответов для перенаправления сетевого трафика.

- SSL-атаки (SSL stripping): понижение защищенного HTTPS-соединения до незашищенного HTTP, чтобы получить доступ к данным.

Каждый из этих методов использует различные техники для достижения одной цели — украсть или изменить информацию незаметно для пользователя.

Почему MITM-атаки так опасны?

Наверное, вы думаете: а что такого страшного, если кто-то просто послушает мои данные? Но на самом деле, последствия могут быть гораздо серьезнее, чем кажется на первый взгляд. Давайте разберёмся, почему MITM-атаки считаются одними из самых вредоносных в области киберугроз.

Кража личных данных и финансов

Одна из самых прямых угроз — это кража данных, особенно финансовых. Представьте, что злоумышленник вмешивается в вашу сессию интернет-банка и перехватывает данные для входа. Он может вывести деньги, зарегистрировать кредиты или совершить другие мошеннические действия от вашего имени.

Подмена и изменение информации

При MITM-атаке злоумышленник может не только услышать, но и изменить передаваемые данные. Например, во время разговора с банком мошенник может изменить сумму перевода или номер счёта. Это означает, что вы буквально отдаёте деньги напрямую преступникам, и не подозреваете об этом.

Нарушение конфиденциальности

Личное общение, медицинская информация, корпоративные данные — всё это может быть перехвачено. И последствия могут быть не только экономическими, но и репутационными или даже юридическими.

Как определить MITM-атаку?

Определить атаку «человек посередине» не так просто, особенно для обычного пользователя. Но есть несколько признаков, которые могут насторожить вас и стать причиной для проверки.

Симптомы на пользовательском уровне

Самые очевидные симптомы — проблемы с подключением к сайтам, появление предупреждений в браузере о безопасности, неожиданные запросы паролей и сертификаты, которые не проходят проверку.

Технические признаки

Если вы более продвинутый пользователь, обратите внимание на следующие моменты:

- Появление подозрительных записей в ARP-таблице компьютера.

- Аномалии в сетевом трафике — повторяющиеся отправки пакетов, незнакомые IP-адреса.

- Неожиданное снижение уровня безопасности HTTPS.

Настройка специальных инструментов для мониторинга сети поможет своевременно выявить подозрительные действия.

Эффективные методы защиты от MITM-атак

Теперь самое важное — как же избежать стать жертвой атаки «человек посередине». Тут важно понимать, что идеальной универсальной защиты нет, но комбинация нескольких методов значительно повышает вашу безопасность.

Использование защищённых протоколов и шифрования

Одним из главных факторов защиты является шифрование трафика. HTTPS, VPN, SSL/TLS — всё это позволяет обезопасить передачу данных между устройствами. Рекомендуется всегда обращать внимание на наличие зеленого замочка в браузере и проверять сертификаты безопасности.

Двухфакторная аутентификация (2FA)

Даже если злоумышленник перехватит пароль, без второго фактора ему будет сложнее получить доступ к вашей учетной записи. Используйте приложения-генераторы кодов или аппаратные токены.

Проверка сертификатов и предупреждения браузера

Не игнорируйте сообщения браузера о некорректных или просроченных сертификатах. Если сайт требует обновить сертификат, свяжитесь с его владельцами или просто не вводите свои данные.

Использование VPN

VPN создаёт зашифрованный туннель между вашим устройством и сервером, что значительно снижает шансы перехвата ваших данных на этапе передачи. Особенно важно использовать VPN при работе в публичных сетях Wi-Fi.

Обновление программного обеспечения

Уязвимости в ПО — одна из распространённых точек входа для MITM-злоумышленников. Регулярно обновляйте операционные системы, браузеры и антивирусные программы — это помогает закрыть бреши в безопасности.

Обучение и повышение внимательности

Многие атаки начинаются с социальной инженерии — обмана пользователя. Учитесь распознавать подозрительные письма, ссылки и запросы на ввод персональной информации.

Таблица: Сравнение методов защиты от MITM-атак

| Метод защиты | Описание | Преимущества | Ограничения |

|---|---|---|---|

| Шифрование трафика (HTTPS, SSL/TLS) | Обеспечение зашифрованного соединения между клиентом и сервером | Надёжная защита данных от перехвата | Уязвимости могут быть в реализации протокола |

| Двухфакторная аутентификация | Требование второго подтверждения при входе в аккаунт | Снижает риск несанкционированного доступа | Может быть неудобно для пользователя |

| Использование VPN | Создание зашифрованного канала передачи данных | Защищает при работе в публичных сетях | Зависит от надежности VPN-провайдера |

| Проверка сертификатов | Контроль подлинности сайтов и сервисов | Позволяет избежать поддельных сайтов | Не все пользователи обращают внимание |

Практические советы для пользователей

Чтобы защитить себя в повседневной жизни, можно следовать следующим простым рекомендациям:

- Используйте только проверенные сети Wi-Fi, избегайте общественных точек доступа без шифрования.

- Регулярно обновляйте пароли и устанавливайте сложные комбинации.

- Активируйте двухфакторную аутентификацию везде, где это возможно.

- Перед вводом конфиденциальных данных проверяйте адрес сайта и наличие HTTPS.

- Не переходите по подозрительным ссылкам и не открывайте вложения от незнакомых отправителей.

- Установите и регулярно обновляйте антивирус с функцией защиты веб-серфинга.

- При использовании общедоступных сетей лучше всего входить в интернет через VPN.

Роль организаций и специалистов по кибербезопасности

Конечно, рядовых пользователей невозможно научить всему сразу, но техническая сторона защиты лежит в основном на компаниях, которые предоставляют сервисы и инфраструктуру. Для организаций важно:

- Использовать современные и проверенные протоколы шифрования.

- Внедрять системные средства обнаружения атак и реагирования.

- Проводить регулярные аудиты безопасности и обучение персонала.

- Информировать клиентов о возможных угрозах и методах защиты.

Инженеры и специалисты должны разрабатывать защитные механизмы, которые будут максимально прозрачными для пользователя, но при этом исключать вероятность успешной MITM-атаки.

Вывод

Атаки типа «человек посередине» — это серьезная и разнообразная угроза, которая будто невидимый паук плетёт свою паутину вокруг наших онлайн-коммуникаций. Понимание работы MITM-атак и их механизмов — первый шаг к грамотной защите. Современные технологии предлагают множество инструментов для того, чтобы сделать вашу интернет-жизнь максимально безопасной. Но не стоит забывать про главную защиту — вашу внимательность и осведомленность.

Вместе с использованием надежных протоколов, шифрования, VPN и двухфакторной аутентификации вы значительно снизите риски стать жертвой «человека посередине». Помните: в кибербезопасности побеждает тот, кто действует на опережение. Будьте бдительны, используйте знания на практике и оставайтесь защищёнными в этом цифровом мире.